目 录

三、漏洞平台确认漏洞

四、信息安全漏洞

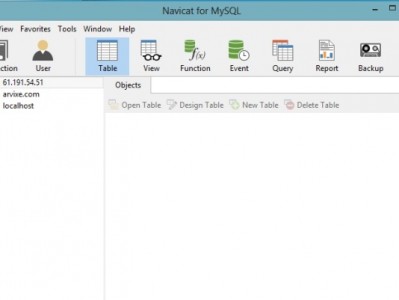

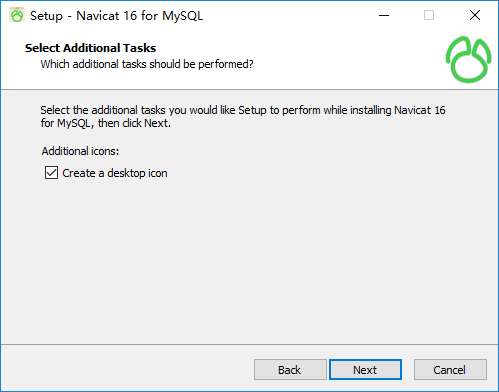

4.1 微软公司发布navicat15formysql下载教程的安全漏洞

4.2 Cisco公司发布的安全漏洞

4.3 Oracle公司发布的安全漏洞

4.4 Apache基金会发布的安全漏洞

4.5 VMware公司发布的安全漏洞

4.6 ISC发布的安全漏洞

4.7 F5公司发布的安全漏洞

三、漏洞平台确认漏洞

1、哈尔滨学院-外语学院sql漏洞

漏洞平台navicat15formysql下载教程:补天

漏洞类型:SQL注入

危害等级:低危

2、哈尔滨医科大学某站存在webshell后门

漏洞平台:补天

漏洞类型:后门

危害等级:低危

3、哈尔滨医科大学信息泄露

漏洞平台:补天

漏洞类型:信息泄露

危害等级:低危

4、带头大哥发布了一个高校类企业的命令执行漏洞

漏洞平台:补天

漏洞类型:命令执行

危害等级:低危

5、黑龙江省哈尔滨市滨财赛鸽俱乐部sql漏洞

漏洞平台:补天

漏洞类型:SQL注入

危害等级:高危

6、哈尔滨学院-政法学院sql漏洞

漏洞平台:补天

漏洞类型:SQL注入

危害等级:高危

7、哈尔滨商业大学出现sql注入

漏洞平台:补天

漏洞类型:SQL注入

危害等级:中危

8、哈尔滨剑桥学院某站存在sql注入

漏洞平台:补天

漏洞类型:SQL注入

危害等级:中危

9、哈尔滨医科大学某站存在sql注入

漏洞平台:补天

漏洞类型:SQL注入

危害等级:中危

10、一个高校类企业的SQL注入漏洞

漏洞平台:补天

漏洞类型:SQL注入

危害等级:中危

11、黑龙江旅游资讯网sql漏洞

漏洞平台:补天

漏洞类型:SQL注入

危害等级:低危

12、黑龙江幼儿师范高等专科学校某站存在sql注入

漏洞平台:补天

漏洞类型:SQL注入

危害等级:低危

13、黑龙江省哈尔滨市滨财赛鸽俱乐部sql漏洞

漏洞平台:补天

漏洞类型:SQL注入

危害等级:高危

14、黑龙江省纪委监察厅sql漏洞

漏洞平台:补天

漏洞类型:SQL注入

危害等级:中危

15、黑龙江科技大学弱口令

漏洞平台:补天

漏洞类型:弱口令

危害等级:中危

16、黑龙江工业学院某站存在sql注入

漏洞平台:补天

漏洞类型:弱口令

危害等级:中危

17、黑龙江东方学院某站存在sql注入

漏洞平台:补天

漏洞类型:弱口令

危害等级:中危

18、黑龙江大学某站存在sql注入

漏洞平台:补天

漏洞类型:弱口令

危害等级:中危

四、信息安全漏洞4.1微软公司发布的安全漏洞

1、Microsoft Windows GDI+ 信息泄露漏洞

漏洞编号:CNNVD-201610-289navicat15formysql下载教程,CVE-2016-3263

漏洞描述:Microsoft Windows中的GDI组件存在信息泄露漏洞navicat15formysql下载教程,该漏洞源于程序没有正确处理内存中的对象。远程攻击者可利用漏洞获取目标系统的敏感信息。以下产品和版本受到影响:Microsoft Windows Vista SP2,Windows Server 2008 SP2和R2 SP1,Windows 7 SP1,Windows 8.1,Windows Server 2012 Gold和R2,Windows RT 8.1,Windows 10 Gold,1511,1607,Office 2007 SP3,Office 2010 SP2,Word Viewer,Skype for Business 2016,Lync 2013 SP1,Lync 2010,Lync 2010 Attendee,Live Meeting 2007 Console。

相关链接:

https://technet.microsoft.com/en-us/security/bulletin/MS16-120

解决方案:访问相关链接下载和部署受影响的软件的补丁程序。

2、Microsoft Windows内核Win32k特权提升漏洞

漏洞编号:CNNVD-201610-291,CVE-2016-3376

漏洞描述:Microsoft Windows中的kernel-mode驱动程序存在特权提升漏洞,该漏洞源于程序没有正确处理内存中的对象。本地攻击者可借助特制的应用程序利用该漏洞在内核模式下执行任意代码。以下版本受到影响:Microsoft Windows Vista SP2,Windows Server 2008 SP2和R2 SP1,Windows 7 SP1,Windows 8.1,Windows Server 2012 Gold和R2,Windows RT 8.1,Windows 10 Gold,1511,1607。

相关链接:

https://technet.microsoft.com/en-us/security/bulletin/MS16-123

解决方案:访问相关链接下载和部署受影响的软件的补丁程序。

3、Microsoft Windows GDI远程代码执行漏洞

漏洞编号:CNNVD-201610-299,CVE-2016-3393

漏洞描述:Microsoft Windows中的GDI组件存在远程代码执行漏洞,该漏洞源于程序没有正确处理内存中的对象。远程攻击者可借助特制的网站利用漏洞控制受影响的系统。以下产品和版本受到影响:Microsoft Windows Vista SP2,Windows Server 2008 SP2和R2 SP1,Windows 7 SP1,Windows 8.1,Windows Server 2012 Gold和R2,Windows RT 8.1,Windows 10 Gold,1511,1607。

相关链接:

https://technet.microsoft.com/en-us/security/bulletin/MS16-120

解决方案:访问相关链接下载和部署受影响的软件的补丁程序。

4、Microsoft Windows Graphics True Type字体解析特权提升漏洞

漏洞编号:CNNVD-201610-300,CVE-2016-7182

漏洞描述:Microsoft Windows中的Graphics组件中的True Type字体解析存在特权提升漏洞,该漏洞源于程序没有正确处理内存中的对象。攻击者可利用该漏洞在内核模式中执行任意代码。以下产品和版本受到影响:Microsoft Windows Vista SP2,Windows Server 2008 SP2和R2 SP1,Windows 7 SP1,Windows 8.1,Windows Server 2012 Gold和R2,Windows RT 8.1,Windows 10 Gold,1511,1607,Office 2007 SP3,Office 2010 SP2,Word Viewer,Skype for Business 2016,Lync 2013 SP1,Lync 2010,Lync 2010 Attendee,Live Meeting 2007 Console。

相关链接:

https://technet.microsoft.com/en-us/security/bulletin/MS16-120

解决方案:访问相关链接下载和部署受影响的软件的补丁程序。

5、Microsoft Windows内核Win32k特权提取漏洞

漏洞编号:CNNVD-201610-303,CVE-2016-3270

漏洞描述:Microsoft Windows中的kernel中的Graphics组件存在特权提取漏洞,该漏洞源于程序没有正确处理内存中的对象。攻击者可利用该漏洞在内核模式中执行任意代码。以下产品和版本受到影响:Microsoft Windows Vista SP2,Windows Server 2008 SP2和R2 SP1,Windows 7 SP1,Windows 8.1,Windows Server 2012 Gold和R2,Windows RT 8.1,Windows 10 Gold, 1511,1607。

相关链接:

https://technet.microsoft.com/en-us/security/bulletin/MS16-120

解决方案:访问相关链接下载和部署受影响的软件的补丁程序。

6、Microsoft Windows内核本地特权提升漏洞

漏洞编号:CNNVD-201610-271,CVE-2016-0073

漏洞描述:Microsoft Windows中的内核存在本地特权提升漏洞,该漏洞源于内核API没有正确限制注册表信息的访问。本地攻击者可借助特制的应用程序利用该漏洞获取提升的权限。以下产品和版本受到影响:Microsoft Windows 8.1,Windows Server 2012和Windows Server 2012 R2,Windows RT 8.1,Windows 10 Gold,1511,1607。

相关链接:

https://technet.microsoft.com/en-us/security/bulletin/MS16-124

解决方案:访问相关链接下载和部署受影响的软件的补丁程序。

7、Microsoft Windows诊断中心特权提升漏洞

漏洞编号:CNNVD-201610-281,CVE-2016-7188

漏洞描述:Microsoft Windows中的Standard Collector Service存在特权提升漏洞,该漏洞源于程序没有正确处理库加载。本地攻击者可借助特制的应用程序利用该漏洞以提升的权限执行任意代码。以下产品和版本受到影响:Microsoft Windows 10 Gold,1511,1607。

相关链接:

https://technet.microsoft.com/en-us/security/bulletin/MS16-125

解决方案:访问相关链接下载和部署受影响的软件的补丁程序。

8、Microsoft Windows Win32k特权提升漏洞

漏洞编号:CNNVD-201610-282,CVE-2016-7185

漏洞描述:Microsoft Windows中的kernel-mode驱动程序存在特权提升漏洞,该漏洞源于程序没有正确处理内存中的对象。本地攻击者可借助特制的应用程序利用该漏洞在内核模式下执行任意代码。以下产品和版本受到影响:Microsoft Windows Vista SP2,Windows Server 2008 SP2和R2 SP1,Windows 7 SP1,Windows 8.1,Windows Server 2012 Gold和R2,Windows RT 8.1,Windows 10 Gold,1511,1607。

相关链接:

https://technet.microsoft.com/en-us/security/bulletin/MS16-123

解决方案:访问相关链接下载和部署受影响的软件的补丁程序。

4.2 Cisco公司发布的安全漏洞

1、Cisco ASA DHCP Relay拒绝服务漏洞

漏洞编号:CNNVD-201610-075,CVE-2016-6424

漏洞描述:Cisco ASA Software 8.4.7.29和9.1.7.4版本中的DHCP Relay实现过程存在拒绝服务漏洞。远程攻击者可通过发送特制的DHCP数据包利用该漏洞造成拒绝服务。

相关链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20161005-asa-dhcp

解决方案:将Cisco ASA Software升级到9.1(7.5)版本。

2、Cisco NX-OS Software信息泄露漏洞

漏洞编号:CNNVD-201610-076,CVE-2016-1455

漏洞描述:Cisco NX-OS Software 7.0(3)I2(2e)之前的版本和7.0(3)I4(1)之前的7.0(3)I4版本中存在信息泄露漏洞,该漏洞源于防火墙配置错误。远程攻击者可通过连接TCP或UDP端口利用该漏洞获取敏感信息。

相关链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20161005-n9kinfo

解决方案:将Cisco NX-OS Software升级到7.0(3)I2(2e)版本。

3、Cisco IOS XR提权漏洞

漏洞编号:CNNVD-201610-077,CVE-2016-6428

漏洞描述:Cisco IOS XR 6.1.1版本中的命令行界面存在提权漏洞。本地攻击者可利用该漏洞以管理员权限执行任意操作系统命令。

相关链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20161005-iosxr

解决方案:将Cisco IOS XR升级到6.1.1.24i.BASE、6.1.11.3i.BASE、6.1.12.1i.BASE、6.1.2.1i.BASE或6.2.1.5i.BASE版本。

4、Cisco IOS和IOS XE拒绝服务漏洞

漏洞编号:CNNVD-201610-078,CVE-2016-6423

漏洞描述:Cisco IOS 15.5(3)M版本和IOS XE的IKEv2客户端和启动程序实现过程存在拒绝服务漏洞。远程攻击者可借助特制的IKEv2数据包利用该漏洞造成拒绝服务(设备重载)。

相关链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20161005-ios-ikev

解决方案:将Cisco IOS XR升级到15.5(3)M2.1或更高版本。

5、Cisco Adaptive Security Appliance拒绝服务漏洞

漏洞编号:CNNVD-201610-583,CVE-2016-6431

漏洞描述:Cisco ASA Software中的本地Certificate Authority功能存在拒绝服务漏洞。远程攻击者可通过发送特制的注册请求利用该漏洞造成受影响的系统重载。运行Cisco ASA Software的以下产品受到影响:Cisco ASA 5500 Series Adaptive Security Appliances,Cisco ASA 5500-X Series Next-Generation Firewalls,Cisco Adaptive Security Virtual Appliance (ASAv),Cisco ASA for Firepower 9300 Series,Cisco ASA for Firepower 4100 Series,Cisco ISA 3000 Industrial Security Appliance。

相关链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20161019-asa-ca

解决方案:将Cisco ASA Software升级到9.5(3)或更高版本。

4.3 Oracle公司发布的安全漏洞

1、Oracle Database Server RDBMS Security组件本地安全漏洞

漏洞编号:CNNVD-201610-479,CVE-2016-5498

漏洞描述:Oracle Database Server 11.2.0.4版本和12.1.0.2版本的RDBMS Security组件存在本地安全漏洞。攻击者可利用该漏洞读取数据,影响数据的保密性。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:根据下图将受影响产品升级到相应版本。

2、Oracle Database ServerOJVM组件本地安全漏洞

漏洞编号:CNNVD-201610-481,CVE-2016-5555

漏洞描述:Oracle Database Server 11.2.0.4版本和12.1.0.2版本的OJVM组件存在本地安全漏洞。攻击者可利用该漏洞控制非法操作组件,影响数据的保密性,完整性及可用性。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:根据下图将受影响产品升级到相应版本。

3、Oracle Database Server RDBMS Programmable Interface组件本地安全漏洞

漏洞编号:CNNVD-201610-483,CVE-2016-5505

漏洞描述:Oracle Database Server 11.2.0.4版本和12.1.0.2版本的RDBMS Programmable Interface组件存在本地安全漏洞。攻击者可利用该漏洞读取数据,影响数据的保密性。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:根据下图将受影响产品升级到相应版本。

4、Oracle Database Server RDBMS Security和SQL*Plus组件远程安全漏洞

漏洞编号:CNNVD-201610-489,CVE-2016-3562

漏洞描述:Oracle Database Server 11.2.0.4版本和12.1.0.2版本的RDBMS Security和SQL*Plus组件存在远程安全漏洞。攻击者可利用该漏洞读取数据,影响数据的保密性。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:根据下图将受影响产品升级到相应版本。

5、Oracle Database Server Kernel PDB组件本地安全漏洞

漏洞编号:CNNVD-201610-491,CVE-2016-5516

漏洞描述:Oracle Database Server 12.1.0.2版本的Kernel PDB组件存在本地安全漏洞。攻击者可利用该漏洞造成拒绝服务(Kernel PDB挂起或频繁崩溃),影响数据的可用性。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:根据下图将受影响产品升级到相应版本。

6、Oracle MySQL Server组件拒绝服务漏洞

漏洞编号:CNNVD-201610-510,CVE-2016-8287

漏洞描述:Oracle MySQL 5.7.13版本中的MySQL Server组件中的Server: Replication子组件存在远程安全漏洞。攻击者可利用该漏洞造成拒绝服务,影响数据的可用性。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:将Oracle MySQL升级到5.7.14或更高版本。

7、Oracle MySQL Server组件远程安全漏洞

漏洞编号:CNNVD-201610-512,CVE-2016-8283

漏洞描述:Oracle MySQL中的MySQL Server组件中的Server: Types子组件存在远程安全漏洞。攻击者可利用该漏洞造成拒绝服务,影响数据的可用性。以下版本受到影响:Oracle MySQL 5.5.51及之前的版本,5.6.32及之前的版本,5.7.14及之前的版本。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:将Oracle MySQL升级到5.5.53、5.6.34或5.7.15版本。

8、Oracle Sun Systems Products Suite Solaris组件本地安全漏洞

漏洞编号:CNNVD-201610-513,CVE-2016-5553

漏洞描述:Oracle Sun Systems Products Suite的Oracle Solaris组件10版本和11.3版本中的Filesystem子组件存在本地安全漏洞。攻击者可利用该漏洞造成拒绝服务,影响数据的可用性。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:根据下图将受影响产品升级到相应版本。

9、Oracle MySQL Server远程安全漏洞

漏洞编号:CNNVD-201610-518,CVE-2016-5584

漏洞描述:Oracle MySQL中的MySQL Server组件中的Server: Security: Encryption子组件存在远程安全漏洞。攻击者可利用该漏洞未授权访问数据,影响数据的保密性。以下版本受到影响:Oracle MySQL 5.5.52及之前版本,5.6.33及之前版本,5.7.15及之前版本。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:将Oracle MySQL升级到5.5.53、5.6.34或5.7.16版本。

10、Oracle Solaris安全漏洞

漏洞编号:CNNVD-201610-521,CVE-2016-5566

漏洞描述:Oracle Sun Systems Products Suite的Solaris组件11.3版本中的Installation子组件存在远程安全漏洞。攻击者可利用该漏洞读取数据,影响数据的保密性。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:根据下图将受影响产品升级到相应版本。

11、Oracle MySQL Server安全漏洞

漏洞编号:CNNVD-201610-522,CVE-2016-8290

漏洞描述:Oracle MySQL 5.7.13及之前版本中的MySQL Server组件中的Server: Performance Schema子组件存在远程安全漏洞。攻击者可利用该漏洞造成拒绝服务(MySQL Server挂起或频繁崩溃),影响数据的可用性。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:将Oracle MySQL升级到5.7.14或更高版本。

12、Oracle MySQL Server拒绝服务漏洞

漏洞编号:CNNVD-201610-532,CVE-2016-5635

漏洞描述:Oracle MySQL 5.7.13及之前版本中的MySQL Server组件中的Security: Audit子组件存在远程安全漏洞。攻击者可利用该漏洞造成拒绝服务(MySQL Server挂起或频繁崩溃),影响数据的可用性。

相关链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2016-2881722.html

解决方案:将Oracle MySQL升级到5.7.14或更高版本。

4.4 Apache基金会发布的安全漏洞

1、Apache Tomcat JK ISAPI Connector缓冲区溢出漏洞

漏洞编号:CNNVD-201610-074,CVE-2016-6808

漏洞描述:Apache Tomcat JK ISAPI Connector中存在缓冲区溢出漏洞。远程攻击者可通过发送特制的URI到目标主机利用该漏洞执行任意代码。

相关链接:

https://tomcat.apache.org/security-jk.html#Fixed_in_Apache_Tomcat_JK_Connector_1.2.42

解决方案:将Apache Tomcat JK Connector升级到1.2.42版本。

2、Apache Struts 2目录遍历漏洞

漏洞编号:CNNVD-201610-681,CVE-2016-6795

漏洞描述:Apache Struts 2 2.3.20至2.3.30版本中存在目录遍历漏洞,该漏洞源于程序没有充分过滤用户提交的输入。远程攻击者可通过发送包含目录遍历字符‘../’的请求利用该漏洞检索敏感信息,在服务器上执行任意代码。

相关链接:

https://struts.apache.org/docs/s2-042.html

解决方案:将Apache Struts升级到2.3.31或更高版本。

4.5 VMware公司发布的安全漏洞

1、VMware Horizon View目录遍历漏洞

漏洞编号:CNNVD-201610-120,CVE-2016-7087

漏洞描述:VMware Horizon View 5.x版本、6.x版本和7.x版本中存在目录遍历漏洞。攻击者可利用该漏洞造成信息泄露。

相关链接:

https://www.vmware.com/security/advisories/VMSA-2016-0015.html

解决方案:将VMware Horizon View升级到7.0.1、6.2.3或5.3.7版本。

4.6 ISC发布的安全漏洞

1、ISC BIND安全漏洞

漏洞编号:CNNVD-201610-690,CVE-2016-2848

漏洞描述:ISC BIND 9.1.0至9.8.4-P2版本和9.9.0至9.9.2-P2版本中存在安全漏洞。远程攻击者可借助OPT资源记录中畸形的选项数据利用该漏洞造成拒绝服务(断言失败和守护进程退出)。

相关链接:

https://kb.isc.org/article/AA-01433/74/CVE-2016-2848

解决方案:将ISC BIND的版本升级到9.9.9-P3、9.10.4-P3或9.11.0。

4.7 F5公司发布的安全漏洞

1、F5 BIG-IP远程安全漏洞

漏洞编号:CNNVD-201610-025,CVE-2016-5700

漏洞描述:F5 BIG-IP系统中的Virtual服务器存在安全漏洞。当程序与HTTP Explicit Proxy功能或SOCKS文档配置使用时,远程攻击者可利用该漏洞修改系统配置,读取系统文件,也可能执行任意代码。以下版本受到影响:F5 BIG-IP系统11.5.0版本,HF11之前的11.5.1版本,11.5.2版本,11.5.3版本,HF2之前的11.5.4版本,HF8之前的11.6.0版本,HF1之前的11.6.1版本,HF4之前的12.0.0版本,HF2之前的12.1.0版本。

相关链接:

https://support.f5.com/kb/en-us/solutions/public/k/35/sol35520031.html

解决方案:根据链接部署相应补丁程序。

2、F5 BIG-IP LTM系统安全漏洞

漏洞编号:CNNVD-201610-103,CVE-2016-5745

漏洞描述:F5 BIG-IP LTM系统存在安全漏洞。远程攻击者可利用该漏洞修改或提取系统配置文件。以下版本受到影响:F5 BIG-IP LTM 11.2.1 HF16之前的11.x版本,11.3.x版本,11.4.1 HF11之前的11.4.x版本,11.5.0版本,HF11之前的11.5.1版本,11.5.2版本,11.5.3版本,HF2之前的11.5.4版本,HF8之前的11.6.0版本,HF1之前的11.6.1版本,HF4之前的12.0.0版本,HF2之前的12.1.0版本。

相关链接:

https://support.f5.com/kb/en-us/solutions/public/k/64/sol64743453.html

解决方案:根据链接部署相应补丁程序。

3、多款F5产品跨站脚本漏洞

漏洞编号:CNNVD-201610-061,CVE-2016-1470

漏洞描述:多款F5产品中存在跨站脚本漏洞。远程攻击者可利用该漏洞注入任意Web脚本或HTML。以下产品和版本受到影响:F5 BIG-IP LTM 11.0.0至11.6.0版本,10.0.0至10.2.4版本,IG-IP AAM 11.4.0至11.6.0版本,BIG-IP AFM 11.3.0至11.6.0版本,BIG-IP Analytics 11.0.0至11.6.0版本,BIG-IP APM 11.0.0至11.6.0版本,10.1.0至10.2.4版本,BIG-IP ASM 11.0.0至11.6.0版本,10.0.0至10.2.4版本,BIG-IP DNS,BIG-IP Edge Gateway 11.0.0至11.3.0版本,10.1.0至10.2.4版本,BIG-IP GTM 11.0.0至11.6.0版本,10.0.0至10.2.4版本,BIG-IP Link Controller 11.0.0至11.6.0版本,10.0.0至10.2.4版本,BIG-IP PEM 11.3.0至11.6.0版本,BIG-IP PSM 11.0.0至11.3.0版本,10.0.0至10.2.4版本,BIG-IP WOM 11.0.0至11.3.0版本,10.0.0至10.2.4版本,ARX,Enterprise Manager 3.0.0至3.1.1版本,FirePass,BIG-IQ Cloud,BIG-IQ Device,BIG-IQ Security,BIG-IQ ADC,LineRate,F5 WebSafe,Traffix SDC。

相关链接:

https://support.f5.com/kb/en-us/solutions/public/16000/800/sol16838.html

解决方案:根据链接部署相应补丁程序。